使用frp实现内网穿透

起因是弄 gost内网穿透 把自己搞红温了,干脆直接放弃使用 gost,转用更为专业和简单的 frp ,专门实现内网穿透功能

内网穿透原理

我个人感觉内网穿透和反向代理和相似,反向代理就能实现所谓的 内网穿透

实验

需求: 将本地的 jellyfin 服务内网穿透到云端

只是弄着完,正式环境千万千万不要这样做

azure server 端

- frps.ini

[common]

bind_port = 7000

dashboard_port = 7500

dashboard_user = admin

dashboard_pwd = admin

token = mysecuretoken

启动

./frps -c ./frps.ini

windows client 端

- frpc.ini

[common]

server_addr = azure-ip

server_port = 7000

token = mysecuretoken

[fastapi_stcp]

type = tcp

local_ip = 127.0.0.1

local_port = 8096 # jellyfin 的端口

remote_port = 2345

sk = mysecuretoken

启动

.\frpc.exe -c .\frpc.ini

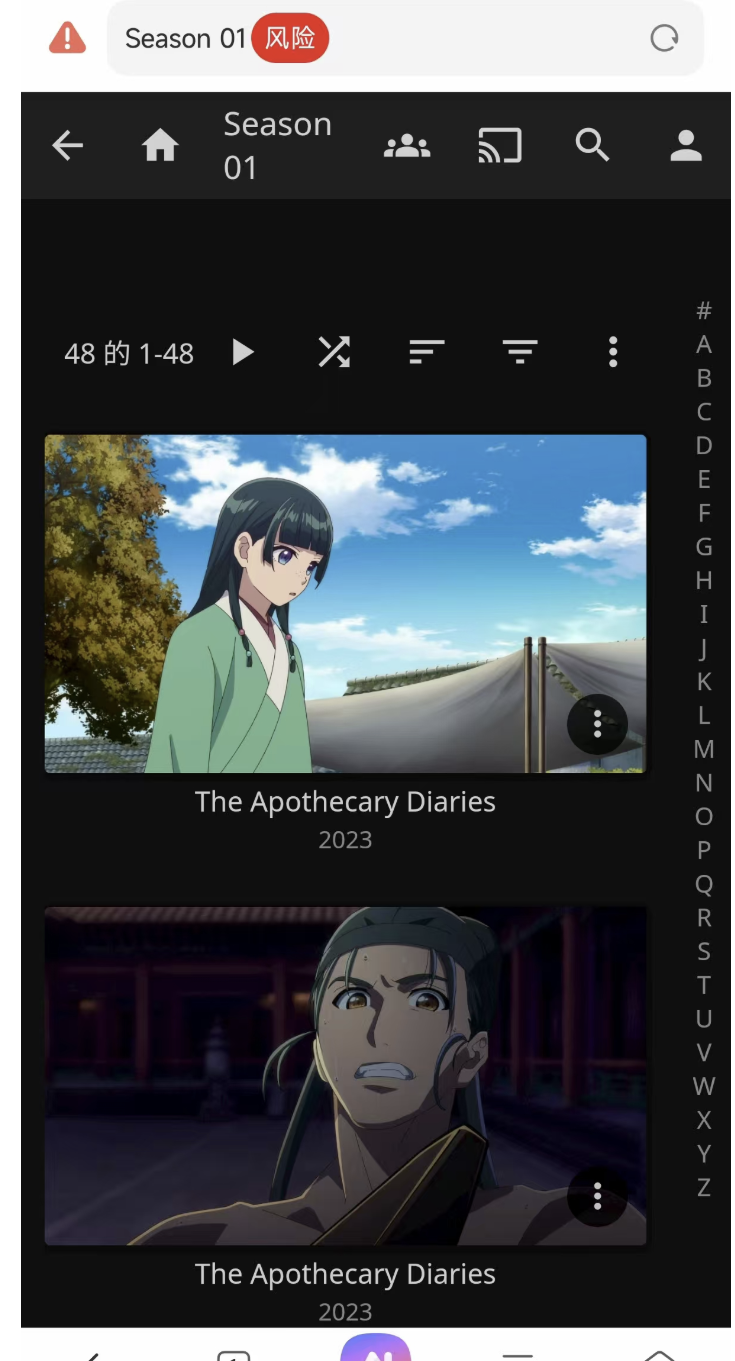

效果展示

访问 azure-ip:port 来查看内网穿透的

也算是内网穿透成功了,当然使用体验极差,这个玩法不推荐,非常非常耗钱!!